JULIO 12 DE 3013

30/05/13

ABRIL 1 2013

NOTICIAS DE INFORMATICA

taller evaluativo 18 de marzo de 2013

Puntos obtenidos 18 de un máximo de 23

Nota 7.83

15/03/2013

Publicar en la página principal un informe de lectura de la cartelera que se encuentra en la entrada de la sala de informática.

documentos)NOTA: Ver Artículos (noticias cartelera) en la pagina del blog del profesor. (

11/02/13

pagina principal investigar sobre windows 8 y las modificaciones con respecto a windows 7.

8/02/13

ENERO 21 DE 2013

ACTIVIDADES:

1.ORGANIZAR EL BLOG.

2.CREAR EL BLOG

3.CREAR EL CUADERNO DE INFORMÁTICA 2013 EN UNA PAGINA

4.INVESTIGAR LAS MODIFICACIONES DE WIINDOW 8 RESPECTO AL 7

30/05/13

Divulgación de pago por móvil

En julio de 2012, Bill Gajda, responsable de la industria móvil de Visa, anunció que los pagos a través del móvil debe popularizar una vez cada dos o tres años , con los primeros movimientos de ese cambio que ya está ocurriendo en 2013. De hecho, en algunas partes del mundo, especialmente de Estados Unidos, algunos operadores de telefonía móvil ya trabajan con Google Wallet sistema de pago NFC a través de la empresa también con el apoyo de algunas tiendas.

Sin embargo, a pesar de este paso inicial, el método no debe ser común para el año 2013. El analista de la industria Denee Carrington apostar a que este tipo de pago debe comenzar a hacerse popular, de hecho, sólo a partir de 2015. Además de los problemas operacionales, existe todavía el factor de resistencia de los consumidores en unirse a un método que tal vez no parece tan segura como las tarjetas de crédito y tarjetas de débito tradicionales.

Sin embargo, a pesar de este paso inicial, el método no debe ser común para el año 2013. El analista de la industria Denee Carrington apostar a que este tipo de pago debe comenzar a hacerse popular, de hecho, sólo a partir de 2015. Además de los problemas operacionales, existe todavía el factor de resistencia de los consumidores en unirse a un método que tal vez no parece tan segura como las tarjetas de crédito y tarjetas de débito tradicionales.

ABRIL 1 2013

NOTICIAS DE INFORMATICA

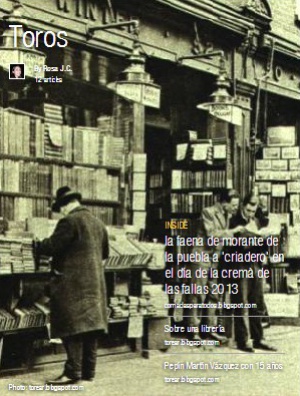

1.Revistas a la carta

La aplicación Flipboard permite que cualquiera edite y distribuya su selección de contenido

Contenido de Ciberpaís convertido en revista para Flipboard.

De consumir a producir. Flipboard, una de las aplicaciones más laureadas, destacada por Apple como la mejor de 2010, convertía casi cualquier contenido de Internet en revista. De un mero tuit a un artículo con foto bien maquetada y un vídeo incrustado. De una serie de fotos en Facebook a una fotogalería propia de las revistas de moda. Sorprendía por su capacidad para adaptar el contenido inicialmente al iPad, después a tabletas Android y finalmente también a los móviles de Google e iPhone.

La última actualización va un paso más allá y permite que cualquier de sus usuarios se convierta en editor. Basta con ir navegando como hasta ahora Se incluye un botón para ir añadiendo contenido y después publicar y compartir el resultado como una sola revista. Una vez que se tiene el contenido deseado se puede compartir por correo, Facebook, Twitter o Google+.

Ahí reside la gran ventaja, la facilidad de distribución y el conocimiento de los suscriptores. Al compartirse un enlace externo a la aplicación es potencialmente viral.

Una vez que se tiene una publicación, se puede seguir enriqueciendo con más contenido que les llega actualizado a los suscriptores. Así se pueden generar suscriptores que llegan por recomendaciones sin ser necesariamente conocidos por el creador.

Esto puede resultar de interés, por ejemplo, para los que hasta ahora publicaban fanzines, para los entusiastas de un tema concreto o aquellos que hayan seguido un evento concreto. De este modo se hacer un monográfico o una serie dedicada sin demasiada complicación, solo navegando, pero con una presentación de aire profesional.

Flipboard, creada por Mike McCue, es gratuita en todos los formatos. Los ingresos llegan a partir de acuerdos con los medios que publican dentro a los que ofrece un lugar de privilegio al escoger las lecturas inicial e incluye publicidad a página entera, como en las revistas de papel. De momento lo hace con CondéNast, editora de Wired y Vogue.

Este cambio es un paso más en el fenómeno de la selección de contenidos. Pulse ya hacía algo parecido pero sin posibilidad de compartir. Lo mismo que Google Reader, el lector de suscripciones de Google, arcaíco y con fecha de caducidad, que solo permitía mandar por correo o redes sociales artículos de uno en uno. Flipboard se coloca por delante del competidor de Google en este campo, Currents, dinámico y limpio, pero sin esta flexibilidad e invitación a crear.

2.WhatsApp también cobrará anualmente en los iPhone

La aplicación de mensajería sigue la estela de su competidor más popular, Line

Sede de WhatsApp en san Francisco, con sus fundadores al fondo. / LAIA REVENTÓS

Jan Koum, consejero delegado de WhatsApp, ha expresado al periodista holandés Alexander Klopping su intención de empezar a cobrar a los usuarios de los iPhone este mismo año, tal y como se hace con los de Android: "Queremos dar un servicio mejor en el móvil, que es la clave. La gente ya no conduce a los caballos, pero se han cambiado a coches. Lo mismo sucede con el telégrafo, el cual fue reemplazado por e-mail". El pago en los iPhone será, según indicaba en la entrevista, a partir de este mismo año.

El que se pagara más en los Android que en los iPhone no dejaba de ser una anomalía, pues el usuario de aparatos Apple es más proclive a los pagos que el de Android y también por ello el porcentaje de aplicaciones de pago en la App AStore es superior al de Google Play.

En las últimas semanas, dos polémicas han rodeado a la aplicación. Una relacionada con la posible compra por parte de Facebook, que tras el lanzamiento de su Messenger ha ido perdiendo crédito. La otra, con la necesidad de pagar 89 céntimos de euro anuales para mantener el servicio en caso de usar móviles Android. La intención del servicio siempre ha sido prescindir de la publicidad y por ello tiene que cobrar una cuota anual, de la que se habían librado los usuarios del iPhone, hasta ahora.

El matiz era que, hasta el momento, la descarga en Android no costaba nada hasta que se cumplía un año de su funcionamiento. En iOS, en cambio, se pagaba por la descarga y no volvían a pedir un abono. No es extraño que igualen la política de precios en todos los sistemas operativos (Blackberry, Andoid, iOS. Symbiam y Windows Phone 8).

Pero WhatsApp quiere ir más allá. El popular servicio de mensajería instantánea mantiene su guerra por retener a los usuarios más tiempo en su aplicación. El siguiente paso es añadir juegos, algo que ha popularizado Line, su competidor asiático.

La directiva del equipo californiano se ha reunido con los responsable de We Made, según indica el medio especializado The Next Web. Este estudio coreano ha ido ganando prestigio por su más que correcta adaptación de los Digimon en pantallas táctiles. De esta manera conseguiría ingresos adicionales, ya sea con la compra directa de los juegos o con extras para poder competir en mejores condiciones. Tanto Line como Kakao Talk, otro servicio similar, ya cuentan con acuerdos con WeMade para contar con sus juegos.

Aunque WhatsApp no da datos de usuarios registrados, sí declararon el pasado año a EL PAÍS que gestionaban más de mil millones de mensajes diarios. Sin embargo, hoy ya son más de 17.000 millones al día y sus abonados, solo en Android, superan los 100 millones.

El que se pagara más en los Android que en los iPhone no dejaba de ser una anomalía, pues el usuario de aparatos Apple es más proclive a los pagos que el de Android y también por ello el porcentaje de aplicaciones de pago en la App AStore es superior al de Google Play.

En las últimas semanas, dos polémicas han rodeado a la aplicación. Una relacionada con la posible compra por parte de Facebook, que tras el lanzamiento de su Messenger ha ido perdiendo crédito. La otra, con la necesidad de pagar 89 céntimos de euro anuales para mantener el servicio en caso de usar móviles Android. La intención del servicio siempre ha sido prescindir de la publicidad y por ello tiene que cobrar una cuota anual, de la que se habían librado los usuarios del iPhone, hasta ahora.

El matiz era que, hasta el momento, la descarga en Android no costaba nada hasta que se cumplía un año de su funcionamiento. En iOS, en cambio, se pagaba por la descarga y no volvían a pedir un abono. No es extraño que igualen la política de precios en todos los sistemas operativos (Blackberry, Andoid, iOS. Symbiam y Windows Phone 8).

Pero WhatsApp quiere ir más allá. El popular servicio de mensajería instantánea mantiene su guerra por retener a los usuarios más tiempo en su aplicación. El siguiente paso es añadir juegos, algo que ha popularizado Line, su competidor asiático.

La directiva del equipo californiano se ha reunido con los responsable de We Made, según indica el medio especializado The Next Web. Este estudio coreano ha ido ganando prestigio por su más que correcta adaptación de los Digimon en pantallas táctiles. De esta manera conseguiría ingresos adicionales, ya sea con la compra directa de los juegos o con extras para poder competir en mejores condiciones. Tanto Line como Kakao Talk, otro servicio similar, ya cuentan con acuerdos con WeMade para contar con sus juegos.

Aunque WhatsApp no da datos de usuarios registrados, sí declararon el pasado año a EL PAÍS que gestionaban más de mil millones de mensajes diarios. Sin embargo, hoy ya son más de 17.000 millones al día y sus abonados, solo en Android, superan los 100 millones.

taller evaluativo 18 de marzo de 2013

Puntos obtenidos 18 de un máximo de 23

Nota 7.83

15/03/2013

Publicar en la página principal un informe de lectura de la cartelera que se encuentra en la entrada de la sala de informática.

documentos)NOTA: Ver Artículos (noticias cartelera) en la pagina del blog del profesor. (

11/02/13

pagina principal investigar sobre windows 8 y las modificaciones con respecto a windows 7.

2. Buscar vídeos y pegar los hipervínculos.

3. Realizar una presentación en powerpoint sobre el punto 1.

PRUEBA INICIAL INFORMÁTICA 4º ESO

1. ¿Por qué estudiar informática?

2. ¿Qué crees que vas a aprender en ella?

muchas cosas y mas si se trata de tecnologías

muchas cosas y mas si se trata de tecnologías

3. ¿Hay algo en particular que te gustaría aprender?

aprender tal vez como armar un computador o otro artefacto

aprender tal vez como armar un computador o otro artefacto

4. ¿Tienes ordenador en casa?

si

si

5. Si tu respuesta es NO, ¿tienes acceso a algún ordenador de manera habitual?

6. ¿Tienes acceso a Internet en casa?

si

si

7. Si tu respuesta es NO, ¿desde dónde accedes a Internet normalmente?

8. ¿Tienes impresora en casa?

no

no

9. ¿Para qué usas normalmente el ordenador?

para hacer tareas,estar en facebook y estar en otras redes sociales

para hacer tareas,estar en facebook y estar en otras redes sociales

10. ¿Tienes pen-

drive? ¿De qué capacidad de memoria?

no

drive? ¿De qué capacidad de memoria?

no

11. ¿Qué “se te da bien” en informática?

casi todo lo que hago

casi todo lo que hago

12. ¿Participas en alguna red social? ¿Cuál y con qué frecuencia?si,facebook.diario

CUESTIONES DE INFORMÁTICA

13. Define las siguientes palabras:

a) bit

El bit es la unidad mínima de información empleada en informática, en cualquier dispositivo digital, o en la teoría de la información. Con él, podemos representar dos valores cuales quiera, como verdadero o falso, abierto o cerrado, blanco o negro, norte o sur, masculino o femenino, rojo o azul, etc.

b) byte

Un byte es la unidad fundamental de datos en los ordenadores personales, un byte son ocho bits contiguos. El byte es también la unidad de medida básica para memoria, almacenando el equivalente a un carácter.

c) Hardware

es que todo lo físico que podemos ver en una computadora |

d) Placa base

también conocida como placa madre o tarjeta madre es una tarjeta de circuito impreso a la que se conectan los componentes que constituyen la computadora u ordenador

e) CPU

La CPU es el cerebro del ordenador. A veces es referido simplemente como el procesador o procesador central, la CPU es donde se producen la mayoría de los cálculos. En términos de potencia del ordenador, la CPU es el elemento más importante de un sistema informático.

f) LAN

Una LAN es una red que conecta los ordenadores en un área relativamente pequeña y predeterminada (como una habitación, un edificio, o un conjunto de edificios). |

14. Explica la diferencia entre:

a) Hardware y Software

el hardware son los Componentes físicos del ordenador, es decir, todo lo que se puede ver y tocar.y el software son las instrucciones que el ordenador necesita para funcionar, no existen físicamente, o lo que es igual, no se pueden ver ni tocar.

b) ROM y RAM

La Memoria RAM es la que todos conocemos, pues es la memoria de acceso aleatorio o directo; y la ram es una memoria de sólo lectura, y por lo tanto, permanente que sólo permite la lectura del usuario y no puede ser reescrita.

c) CD y DVD

El CD ofrecía un tamaño medio de 700 Megas llegando en algunos casos a 800 y en menos a superarlos, el DVD ofrece 4,7 Gigas si es de una capa, el doble si es de dos, y hasta el cuádruple si es de dos capas y dos caras, sin embargo lo habitual es la doble capa |

d) Windows y Linux

: en Linux existen dos barras de herramientas y en Windows solamente hay una

e)Blog y página web

Página web es el medio por el cual tú te proyectas al mundo ya sea para tu negocio empresa u organización y ofrecerte tal cual tú quieres que te vean. Mientras que el bloG es un poco más orientado a la interacción o a la conversación permitiendo un vínculo con las personas que ingresan a tu blog, un blog te permite dejar comentarios

f) Módem y router

El Módem debe marcar una conexión la primera vez que se realiza una petición. Es decir no siempre está conectado a Internet. El Router siempre está conectado (mientras esté encendido).

|

15. ¿Qué elementos hacen falta para conectarse a Internet?

Necesitamos un terminal, una conexión a Internet, un módem, un proveedor de acceso a Internet y un navegador

16. ¿Qué importancia tiene para ti la informática en la sociedad actual? Justifica tu respuesta

.

En nuestra sociedad juega un papel fundamental en todos los aspectos. porque entre mas días se inventan nuevas cosas para bienestar nuestro

.

17. ¿Cómo te defiendes de “ataques” en la red?

18. De las siguientes extensiones de archivos, indica qué tipo de información contiene el archivo y el nombre de algún software que te permita manejarlo.

*.avi:

*. bmp, *.com, *.divx, *. doc, *.exe, *.gif, *.mp3, *.ppt, *. pdf, *.zip

*. bmp, *.com, *.divx, *. doc, *.exe, *.gif, *.mp3, *.ppt, *. pdf, *.zip

19. ¿Sabes programar? ¿Qué lenguaje utilizas?

20. En esta actividad, queremos saber qué sabes hacer y a qué nivel. Marca una “X”en la opción que se adapte mejor a ti.

No sé hacerlo

|

Sé hacerlo

|

Sé hacerlo y explicarlo

| |

Sé crear una cuenta de usuario

| x | ||

Sé crear un correo

|

x

| ||

Sé enviar un fichero a un correo

| x | ||

Sé mejorar una fotografía

| x | ||

Sé editar un vídeo

| x | ||

Sé elegir un ordenador si voy a comprarlo

| x | ||

Sé descargar un fichero

| x | ||

Sé comentar una noticia en internet

| x |

8/02/13

1. Terminar el blog con la pagina principal, una pagina con el cuaderno de informática y otra con el nombre de blog de clase y correos creando para cada una un enlace. www.misclases2013.blogspot.com/ (blog de clase)

www.blogger.com (Para entrar o crear el blog)

CORREOS

blogdeclase2013@gmail.com.

NOTA: Agregar 5 blog de sus compañeros con su enlace.

ENERO 21 DE 2013

ACTIVIDADES:

1.ORGANIZAR EL BLOG.

2.CREAR EL BLOG

3.CREAR EL CUADERNO DE INFORMÁTICA 2013 EN UNA PAGINA

4.INVESTIGAR LAS MODIFICACIONES DE WIINDOW 8 RESPECTO AL 7

GRADO: 8º a 9º INTENSIDAD HORARIA: 3 horas semanales

DOCENTES: Marta Cecilia Ca-taño G.-Luz Adiana Gutiérrez F.- Jorge E. Jiménez D.

PERIODO: 1

Naturaleza y evolución de la tecnología

OBJETIVO:

Propiciar en los educandos un acercamiento lúdico con los problemas asociados a la tecnología y la informática, despertando y generando en ellos un profundo deseo de aprender para la vida.

ESTÁNDAR

Relaciono los conocimientos científicos y tecnológicos que se han empleado en diversas culturas y regiones del mundo a través de la historia para resolver problemas y transformar el entorno.

COMPETENCIA

• Identifico principios científicos aplicados al funcionamiento de algunos artefactos, productos, servicios, procesos y sistemas tecnológicos.

• Identifico y analizo interacciones entre diferentes sistemas tecnológicos (como la alimentación y la salud, el transporte y la comunicación).

• Explico algunos factores que influyen en la evolución de la tecnología y establezco relaciones con algunos eventos históricos.

• Comparo tecnologías empleadas en el pasado con las del presente y explico sus cambios y posibles tendencias.

• Identifico y analizo inventos e innovaciones que han marcado hitos en el desarrollo tecnológico.

• Describo casos en los que la evolución de las ciencias ha permitido optimizar algunas de las soluciones tecnológicas existentes.

• Explico, con ejemplos, conceptos propios del conocimiento tecnológico tales como tecnología, procesos, productos,

Sistemas, servicios, artefactos, herramientas, materiales, técnica, fabricación y producción.

• Identifico artefactos que contienen sistemas de control con realimentación.

• Ilustro con ejemplos el significado e importancia de la calidad en la producción de artefactos tecnológicos.

• Identifico artefactos basados en tecnología digital y describo el sistema binario utilizado en dicha tecnología.

SITUACIÓN PROBLEMA

|

CONTENIDOS

|

INDICADORES DE DESEMPEÑO

| ||

CONOCIMIENTOS CONCEPTUALES

|

CONOCIMIENTOS PROCEDIMENTAL.

|

CONOCIMIENTOS ACTITUDINALES

| ||

¿Cómo los diferentes artefactos que han surgido a través de la historia, han cambiado al hombre?

¿Cómo vincularnos a la globalizacion en el mundo empresarial desde jóvenes?

|

-Origen de los sistemas operativos( explorador de

Windows, copiar y pegar archivos, mover archivos)

-antecedentes de la informática.

-Impacto de la computación en la sociedad.

-Unidad central de proceso (las memorias RAM, ROM, Y la tarjeta principal.

-Trabajos prácticos en Word utilizando

(tipo y tamaño de letra, alineación de datos, bordes y sombreado, insertar Word Art, entre otras).

-Fases del desarrollo tecnológico.

-Globalización en el mundo empresarial.

-Caracterizaciónde una empresa tradicional.

-Definición de los conceptos básicos: tecnología, procesos y productos.

-La energía eléctrica. .

-Circuito eléctrico abierto, circuito cerrado y los interruptores.

|

-Establece diferencias y semejanzas entre los sistemas operativos de las diferentes generaciones.

-Procesa información, elabora base de datos en Microsoft World teniendo en cuenta los submenúes y la barra de herramientas.

-identifica las características del desarrollo tecnológico.

-Identifica las características de los sistemas operativos.

-Identifica y define los tipos de memoria en el SO.

-Clasifica la empresa de acuerdo a la actividad que desarrolla.

-Establece semejanzas i diferencias entre los virus y antivirus informáticos existentes en el mercado.

-Establece diferencias entre los circuitos eléctricos abiertos, cerrados y los interruptores.

-Expone trabajos de investigación ayudándose con la presentación de diapositivas.

-Maneja con propiedad el concepto de energía eléctrica.

|

-Explica con ejemplos claros cuando en una corriente eléctrica se habla de un circuito abierto, cerrado o un interruptor.

-Muestra agrado e interés por conocer el funcionamiento de artefactos de los tiempos pasados.

-Maneja indispensablemente el computador para hacer sus respectivos trabajos.

-Destaca la importancia de la transformación de la tecnología en la vida cotidiana para ir a l par con la solución de los problemas que día a día se le presentan al hombre.

-Valora la importancia de conocer la actividad económica que desarrollan las empresas de su entorno en el cual se desenvuelve.

-Valora la importancia de ser una persona útil en la sociedad para lo cual debe capacitarse en un arte, oficio o servicio desde temprana edad.

|

-Identificación de las partes de un SO.

-Presentación de esquemas prácticos sobre los circuitos eléctricos.

-Utilización de herramientas tecnológicas para procesar datos y comunicar resultados.

-Con

ceptualización sobre el impacto de los sistemas informáticos en la sociedad.

-Identificación de

La pequeña, mediana y grande empresa.

-Recono

cimiento de la importancia de los PC para el desarrollo de cualquier actividad.

|

No hay comentarios:

Publicar un comentario